はじめに

本記事は下記検証の一部です。

メインとなるWLCやAPの動作とは異なりますが、上記検証の一部となります。Wifi接続でよくあるPSK(Pre-Shared Key)での認証であれば特筆ことはないのですが、802.1xの検証で普段操作しない設定をしたので、記録として残そうかと思います。

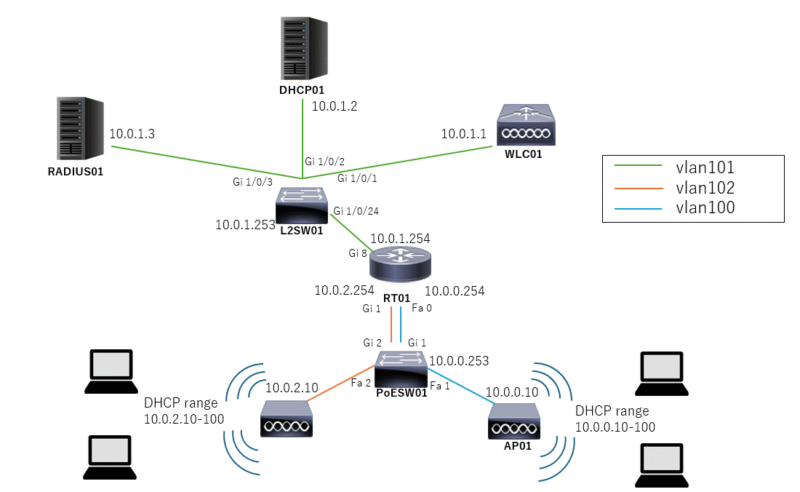

構成図

クライアントのWifi設定

EAP-TTLS or EAP-PEAP

PSKではなく802.1xで認証したい、けどクライアント証明書を利用した認証はハードルが高いので、MACアドレス認証と組み合わせて使おう!みたいなときに使われている印象です。通信を暗号化したいけど、証明書認証じゃない方法といったら、これになるんじゃないかな?と思います。

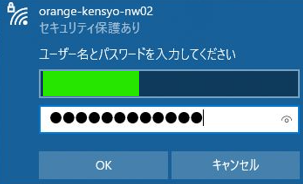

Windows端末で認証するときは、ユーザ名とパスワードが聞かれるようになります。※ユーザ名はマスクしています。

EAP-TLS

クライアント証明書認証と呼ばれる認証方式です。他の認証はクライアント側に証明書をインストールするといった個々の設定は不要で、認証情報さえ知っていれば認証可能、すなわち接続可能でした。説明した通り、「情報を知っていれば認証可能」という点が、セキュリティリスクになるわけです。

本記事の本命となる証明書のインストール方法を記載したいと思います。

証明書のインストール

以下の手順では、他の記事でも紹介しているSoliton社のNetatest EPSがRadiusサーバ(認証サーバ)であり、EPSで発行したPKCS#12形式の証明書ファイルをインストールした際の記録です。

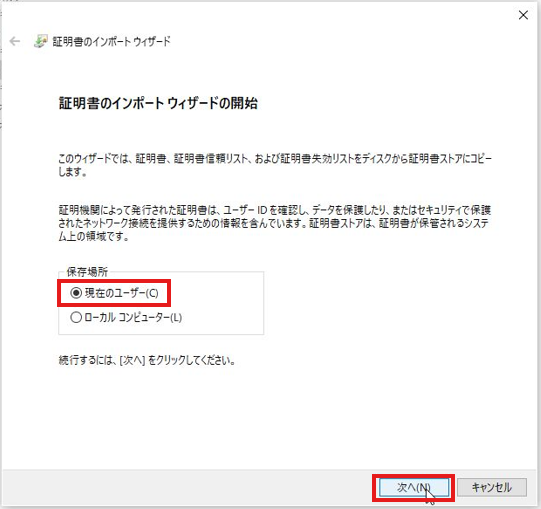

インストールするクライアント証明書を右クリックし、[PFXのインストール]を選択します。

選択後、インストールウィザードが表示されます。保存場所は「現在のユーザー」を選択します。

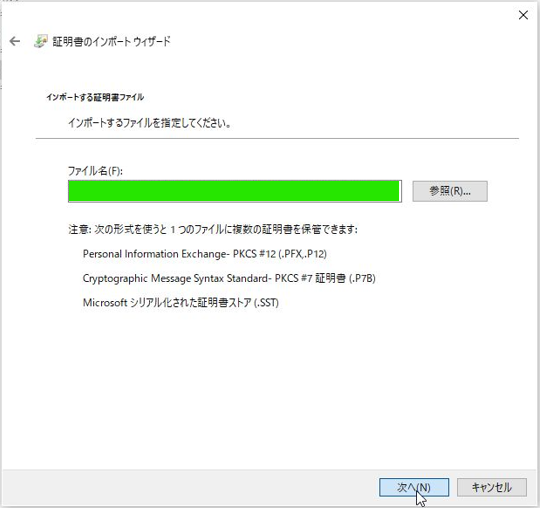

※ローカルコンピューターにすると認証に失敗するので注意。PATHはマスクしていますが、選択した証明書のPATHになっています。

その後インストールのためにパスワード入力が求められるので入力します。

次の表示ではファイルのPATHが表示されます。デフォルトの状態で選択している証明書が指定されている想定です。

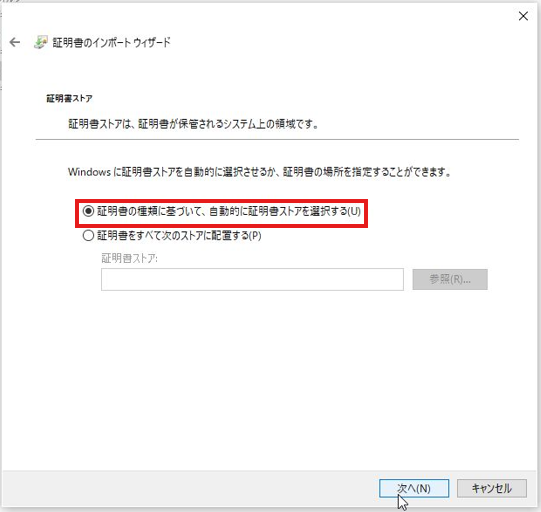

以下の画面では[証明書の種類に基づいて、自動的に証明書ストアを選択する]を選択します。

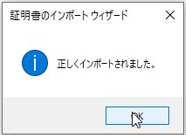

その後のウィザード表示で[完了]を選択し、インストールは完了します。

CA証明書について

途中の手順で触れていませんが、CA証明書のインストールも同時に実行されます。ChromeBookの場合はPKCS#12(pfx)ではない形式でインストールをしたので、このときに省略されたCA証明書のインストールも手動で実行します。※その話は下記を参照

無線接続設定

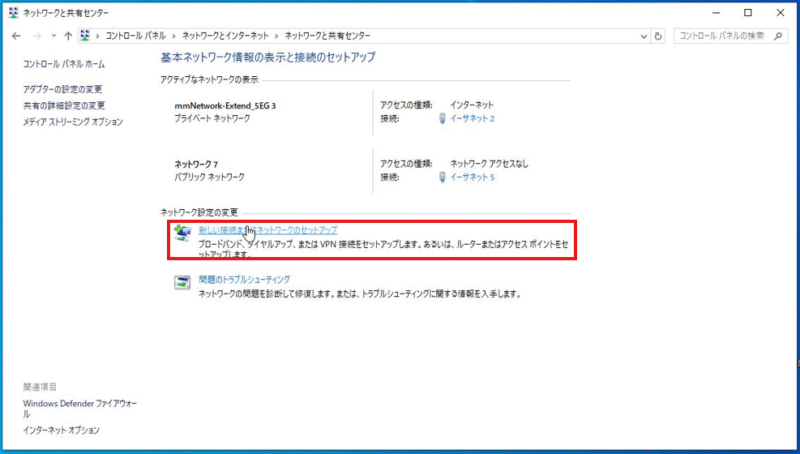

個人的にはこのあたりの手順をすぐに忘れそうなので、備忘録としてまとめておきます。

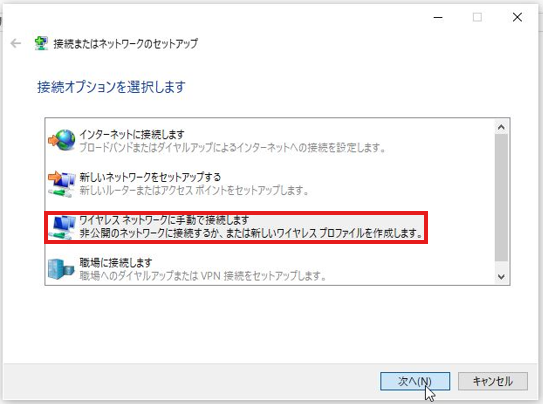

以下、赤枠の[ワイヤレスネットワークに手動で接続します]を選択します。

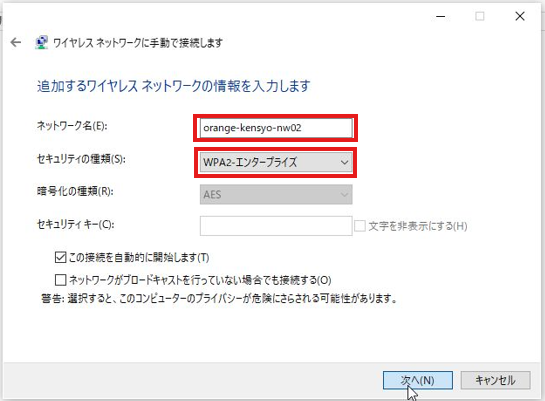

以下の赤枠の通りネットワーク名を指定し、とセキュリティの種類を選択します。ネットワーク名はSSIDになります。

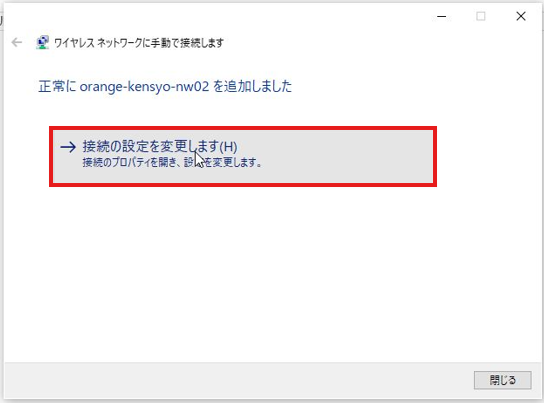

追加後、設定を継続します。

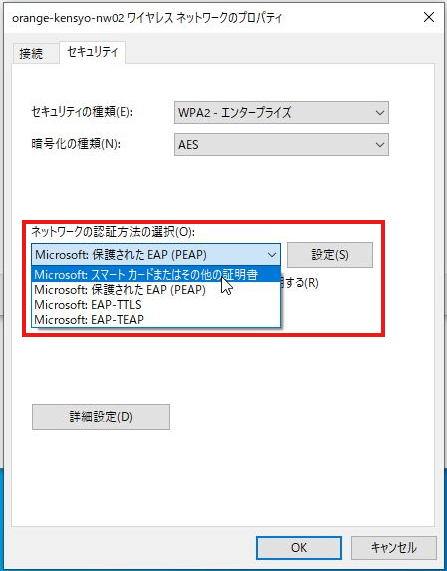

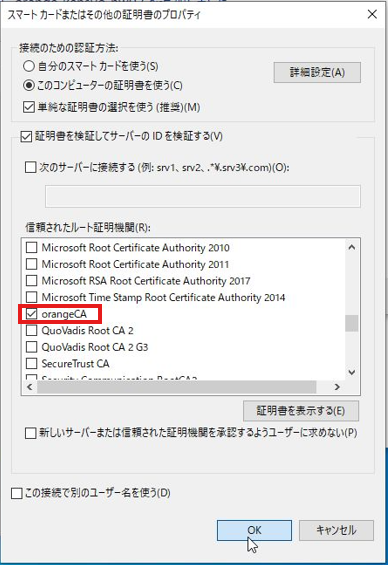

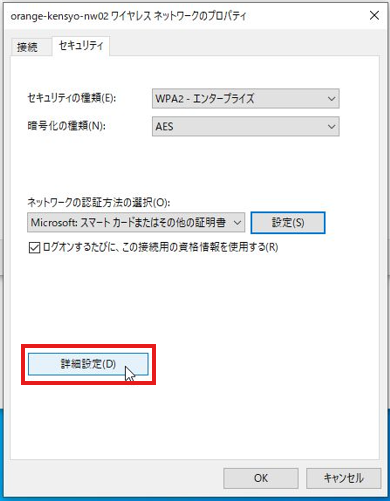

[セキュリティ]タブを選択後、下記のようにドロップダウンから[Microsoft:スマートカードまたはその他の証明書]を選択し、その隣の[設定]を選択します。

以下の画面でCA証明書を選択します。クライアント証明書インストール時にインストールされたCA証明書を指定します。例では[orangeCA]という名前のCA証明書を指定しています。指定後、[OK]を選択します。

[詳細設定]を選択します。

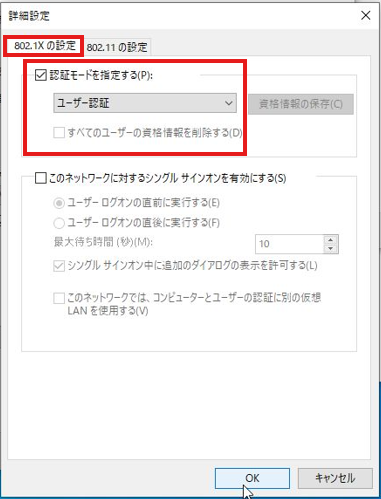

[802.1xの設定]タブで、[認証モードを指定する]にチェックを入れ、[ユーザ認証]を選択します。

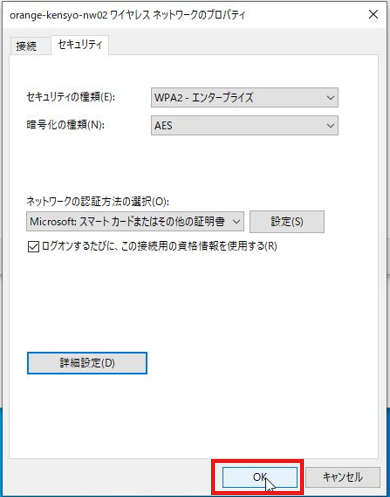

最後に[OK]を押下します。

接続

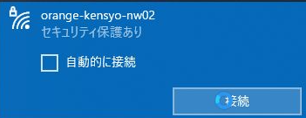

利用できるSSID一覧から該当のSSIDを見つけて、接続します。このとき、証明書での認証となるため、PSKのようなパスワードや、EAP-PEAPのようなユーザ名/パスワードは聞かれません。認証されれば、そのまま無線LANを使うことができるようになります。

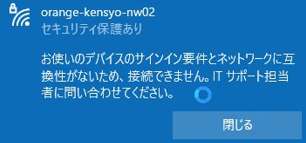

なお、利用した認証設定したSSIDで接続に失敗した場合は、下記のような出力が表示されます。私の場合は証明書インストール時の最初の指定を現在のユーザーではなく、ローカルコンピュータを選択してしまったので、このような表示が出ました。